κρατικούς οργανισμούς. Μία από αυτές ήταν και η γερμανική ATIS Systems GmbH η οποία εδώ και 70 χρόνια διαφημίζεται με τη φράση «High-Tech Communications Interception and Voice Recording» (Υψηλής Τεχνολογίας Υποκλοπές Επικοινωνιών και Καταγραφές Φωνής).

Αυτή η παρουσίαση μας θα είναι για τα συστήματα National LI Systems (Εθνικά Συστήματα LI) της ATIS.

Η παρουσίαση που διέρρευσε μέσω της ιστοσελίδας WikiLeaks ήταν μία παρουσίαση από το Φεβρουάριο του 2007 με όνομα αρχείου 2_200702-ISS-DXB-ATIS1.pdf. Από το τίτλο μπορούμε να καταλάβουμε ότι ήταν ειδικά για το Ντουμπάι καθώς γράφει DXB που είναι το αναγνωριστικό από το διεθνή αερολιμένα του Ντουμπάι. Βλέπετε τη πρώτη διαφάνεια παρακάτω που αναγράφει και ξεκάθαρα ότι είναι από κάποια παρουσίαση στο Ντουμπάι από το Φεβρουάριο του 2007.

Στη συνέχεια, η παρουσίαση ξεκινάει την ενότητα «History – Stating the Obvious» (Ιστορία – Αναφέροντας το Προφανές) όπου υποθέτουμε ότι ο εισηγητής θα έκανε μία εισαγωγή στις παραδοσιακές τεχνικές υποκλοπών. Βάση της διαφάνειας που βλέπετε στη συνέχεια μπορούμε να υποθέσουμε ότι η αναφορά ήταν στο τυπικό σενάριο όλων των τηλεφωνικών γραμμών να καταλήγουν σε ένα κέντρο και εκεί να γίνεται η καταγραφή τους.

Η επόμενη διαφάνεια περιγράφει την αμέσως επόμενη γενιά καταγραφών που είναι με μη εξουσιοδοτημένες καταγραφές, δηλαδή υποκλοπές. Ο τίτλος της διαφάνειας αυτής είναι «Wiretapping – the good old way…» (Υποκλοπές – ο παλιός καλός τρόπος…) και ουσιαστικά δείχνει κάποιες τέτοιες ευρέως γνωστές μεθόδους με πρόσβαση στο ενδιάμεσο της γραμμής.

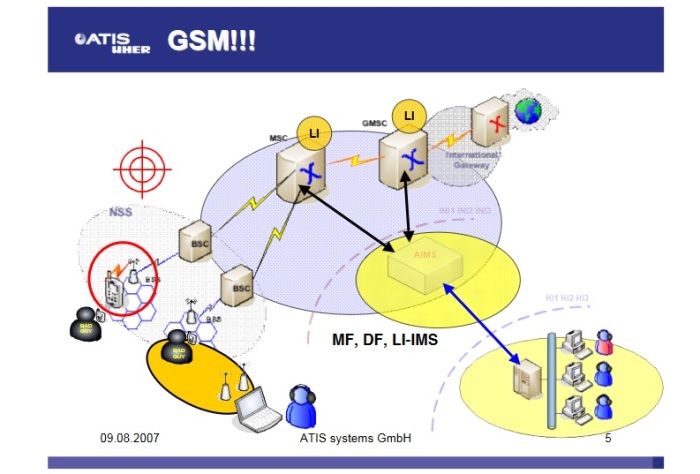

Η ιστορική αναδρομή συνεχίζεται με τη τεχνολογία που έφερε μία τεράστια αλλαγή στο χώρο των υποκλοπών, τα κινητά τηλέφωνα ή πιο σωστά το δίκτυο GSM (Global System for Mobile Communications, Διεθνές Σύστημα για Κινητές Επικοινωνίες). Το δίκτυο GSM έδωσε στους κρατικούς φορείς και στις ιδιωτικές εταιρίες όπως η ATIS ένα τεράστιο πεδίο για υποκλοπές. Ενδεικτικά, όπως βλέπετε στην επόμενη διαφάνεια πλέον ένας στόχος (Bad Guy στη διαφάνεια) μπορεί να παρακολουθείτε με πολλές διαφορετικές μεθόδους. Ονομαστικά αυτές που φαίνονται στη διαφάνεια είναι:

- Παρακολούθηση της συσκευής του στόχου με εγκατάσταση κακόβουλου λογισμικού

- Παρακολούθηση της επικοινωνίας ανάμεσα στη συσκευή και τη κεραία κυψέλης (BSS) όπου συνδέεται

- Δημιουργία ψεύτικων κεραιών κυψέλης (BSS) που υποκλέπτουν τις επικοινωνίες του στόχου

- Παρακολούθηση ανάμεσα στο σταθμό βάσης (BSC) και το κεντρικό σταθμό επικοινωνίας (MSC) του παρόχου

- Παρακολούθηση ανάμεσα στο κεντρικό σταθμό επικοινωνίας (MSC) και τις συνδέσεις προς άλλους παρόχους (GSMC)

Παραπάνω βλέπετε ένα κέντρο κάτω δεξιά που αναγράφει HI1 HI2 HI3 καθώς και ότι ο κεντρικός σταθμός επικοινωνίας (MSC) και οι σταθμοί σύνδεσης με άλλους παρόχους (GSMC), έχουν την ένδειξη LI. Τα αρχικά LI είναι από τις λέξεις Lawful Interception (Νόμιμη Υποκλοπή) και αφορά το σύστημα που παρουσιάζει σε αυτές τις διαφάνειες η γερμανική εταιρία ATIS σε κάποιο πιθανό πελάτη της από το Ντουμπάι των Ηνωμένων Αραβικών Εμιράτων. Η επόμενη διαφάνεια αφορά τις προκλήσεις που είχε η εταιρία στη κατασκευή μίας αξιόπιστης λύσης.

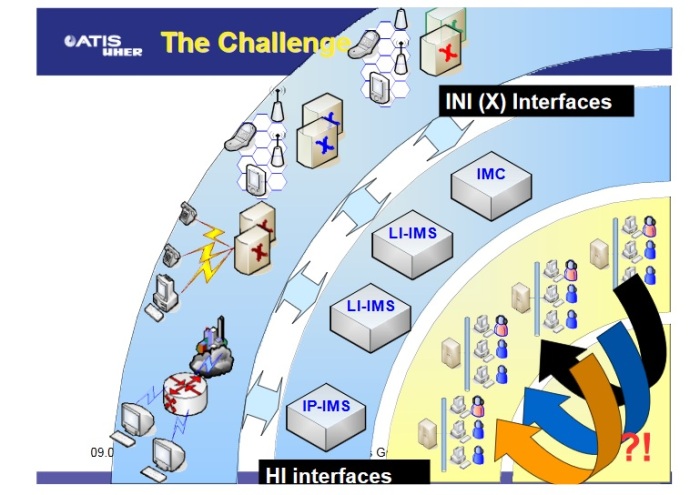

Για να περιγράψει τη πρόκληση που είχε η εταιρία ATIS χώρισε το σύστημα σε ημικύκλια. Η εξωτερική περίμετρος είναι το γνωστό σε όλους δίκτυο κινητής τηλεφωνίας GSM. Το GSM συνδέεται με το εθνικού επιπέδου σύστημα LI (Lawful Interception, Νόμιμων Υποκλοπών) μέσω των INI (Internal Network Interface, Διεπαφή Εσωτερικού Δικτύου) και των HI (Handover Interface, Διεπαφή Παράδοσης). Αυτές οι διεπαφές συνδέονται σε συστήματα LI-IMS (Lawful Interception-Interception Management System, Νόμιμες Υποκλοπές-Σύστημα Διαχείρισης Υποκλοπών) καθώς και σε συστήματα IMC (Interception Management Center, Κέντρο Διαχείρισης Υποκλοπών). Όταν περάσουν από τα συστήματα LI-IMS και IMC οι υποκλοπές είναι διαθέσιμες στα κέντρα των υπηρεσιών που τις εκτελούν. Βλέπετε σχηματικά όλο αυτό το σύστημα παρακάτω.

Παρότι το παραπάνω ήταν το τυπικό σύστημα υποκλοπών εκείνη την εποχή στις περισσότερες χώρες, η εταιρία ATIS είδε ότι αυτό το σύστημα έχει πολλά προβλήματα καθώς είναι πολύπλοκο, δε λειτουργεί με τις τότε νέες τεχνολογίες όπως κλήσεις μέσω διαδικτύου και απαιτεί μεγάλο αριθμό χειριστών για υποκλοπές σε μαζικό επίπεδο (για παράδειγμα μεγάλος αριθμός ταυτόχρονων υποκλοπών). Έτσι κάπως η παρουσίαση προχωράει με τη διαφάνεια που έχει τίτλο «The Solution – Where to go from here?» (Η Λύση – Που πάμε από εδώ;) που βλέπετε εδώ.

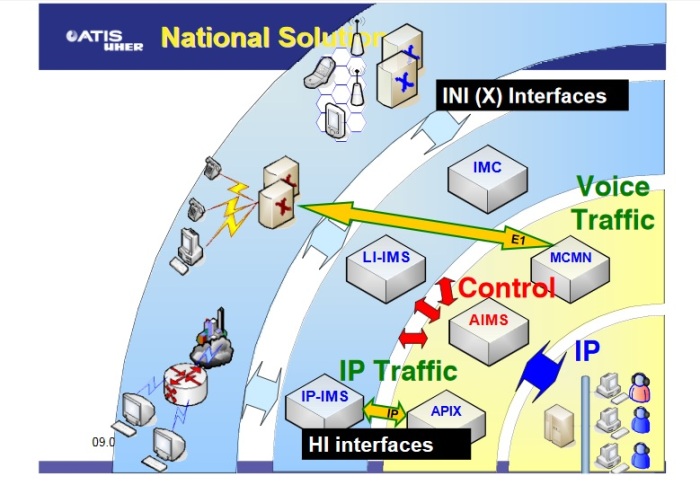

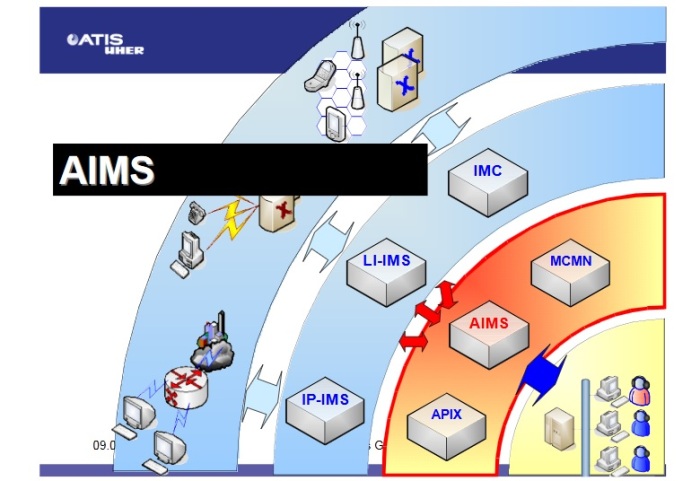

Η λύση κατά τη γερμανική εταιρία ATIS είναι ένα εθνικό σύστημα LI για μαζική παρακολούθηση το οποίο ήταν και το προϊόν που διαφήμιζε με αυτή τη παρουσίαση της το 2007. Το σύστημα διατηρεί τα κύρια μέρη που περιγράψαμε παραπάνω αλλά εισάγει κάποιες σημαντικές διαφορές. Αρχικά, τα εσωτερικά ημικύκλια χωρίζονται σε δύο διακριτά τμήματα στο τμήμα Control (Ελέγχου) και στο τμήμα χειριστών υποκλοπών. Η εταιρία ATIS εισάγει στο τμήμα ελέγχου ένα νέο σύστημα, το AIMS, που λειτουργεί ως ενορχηστρωτής για όλα τα άλλα συστήματα. Όλες οι επικοινωνίες φωνής (Voice Traffic) έχουν δύο κανάλια επικοινωνίας με το σύστημα LI. Ένα όπως και πριν από τα συστήματα υποκλοπών LI-IMS αλλά και ένα δεύτερο που είναι απευθείας σε ένα νέο σύστημα. Η κύρια διαφορά είναι ότι όλες οι επικοινωνίες φωνής (Voice Traffic) καταλήγουν σε ένα εξειδικευμένο σύστημα διαχείρισης υποκλοπών φωνής, το MCMN. Αντίστοιχα, όλες οι επικοινωνίες διαδικτύου (IP Traffic) περνάνε από το πάροχο σε ένα άλλο εξειδικευμένο σύστημα, στο APIX και από εκεί στους χειριστές υποκλοπών. Τα βλέπετε όλα αυτά σχηματικά παρακάτω.

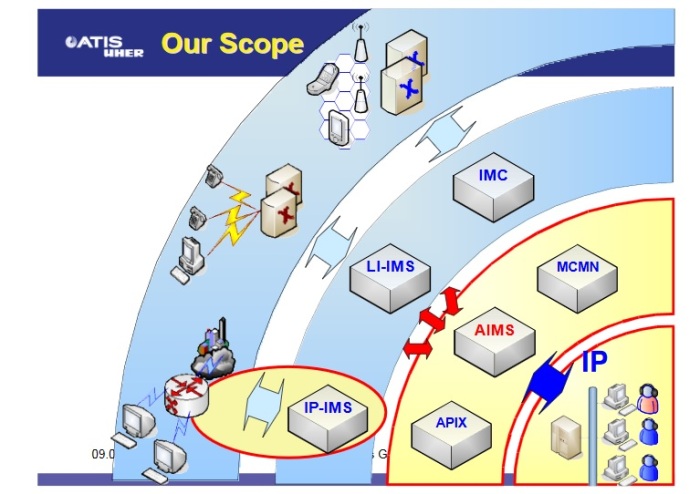

Η επόμενη διαφάνεια το δείχνει ακόμα πιο ξεκάθαρα τονίζοντας με κόκκινο χρώμα τα νέα τμήματα της αρχιτεκτονικής εθνικών υποκλοπών που προσφέρει η εταιρία ATIS. Όπως βλέπετε στην επόμενη διαφάνεια είναι ότι περιγράψαμε παραπάνω, το σύστημα υποκλοπής διαδικτυακών επικοινωνιών και ο διακριτικός διαχωρισμός των δύο εσωτερικών τμημάτων.

Μετά από αυτή την εισαγωγή στο σύστημα εθνικών υποκλοπών της εταιρίας ATIS γίνεται η εμβάθυνση στα επιμέρους τμήματα του και στο τρόπο λειτουργίας τους. Κοινώς, όπως γράφει και η παρακάτω διαφάνεια «A Closer Look» (Μία Κοντινή Ματιά) στα μέρη του.

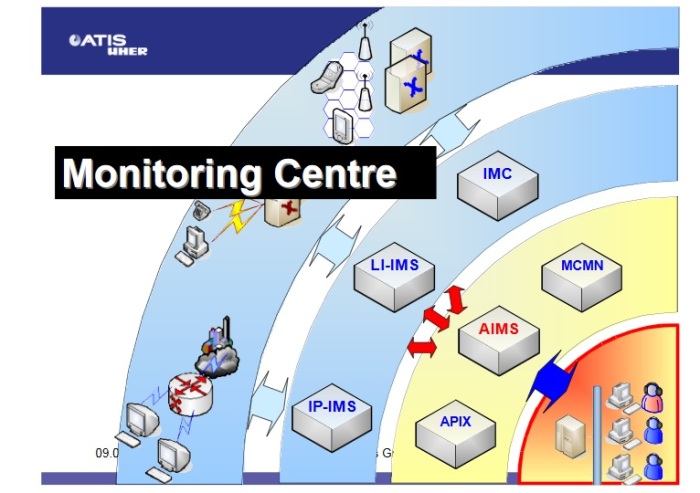

Η ανάλυση ξεκινάει από το εσωτερικό ημικύκλιο προς τα έξω. Έτσι το πρώτο που περιγράφεται είναι το τμήμα χειριστών υποκλοπών που η ATIS ονομάζει «Monitoring Centre» (Κέντρο Παρακολούθησης). Η λογική της εταιρίας είναι με όσο το δυνατό λιγότερο προσωπικό να επιτρέπει αξιόπιστη παρακολούθηση φαινομενικά απεριόριστου αριθμού υποκλοπών από κινητά τηλέφωνα, διαδικτυακές επικοινωνίες, και σταθερές τηλεφωνικές γραμμές. Από την επόμενη διαφάνεια μέσα στο κόκκινο πλαίσιο φαίνεται καθαρά ότι αναφέρεται στο τμήμα «Monitoring Centre» (Κέντρο Παρακολούθησης).

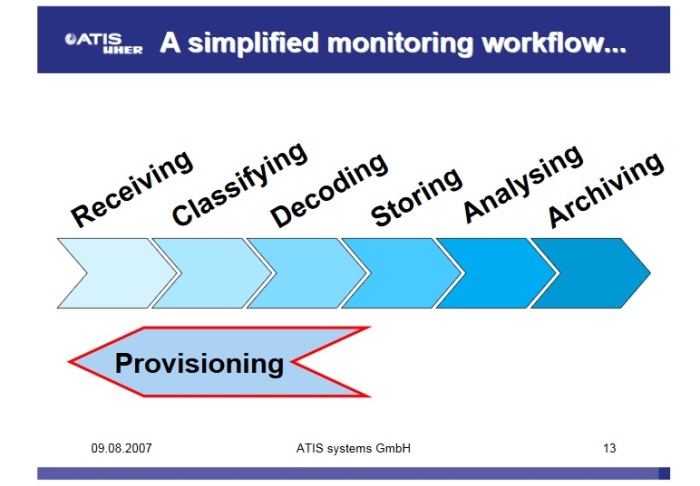

Η επόμενη διαφάνεια της παρουσίασης αναλύει την απλοποιημένη ροή εργασίας (workflow) που επιτρέπει υψηλή απόδοση με λιγότερο προσωπικό. Πρακτικά, η εργασία στο κέντρο παρακολουθήσεων χωρίζεται σε έξι διακριτικά στάδια τα οποία τα βλέπετε ονομαστικά εδώ.

- Receiving (Λήψη δεδομένων)

- Classifying (Κατηγοριοποίηση δεδομένων)

- Decoding (Αποκωδικοποίηση δεδομένων)

- Storing (Αποθήκευση δεδομένων)

- Analysing (Ανάλυση δεδομένων)

- Archiving (Μεταφορά δεδομένων στο αρχείο)

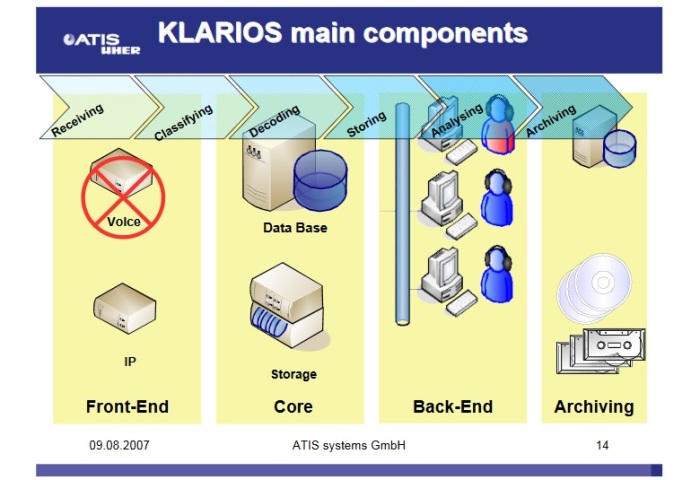

Η επόμενη διαφάνεια επιβεβαιώνει τις υποθέσεις μας, το σύστημα της εταιρίας ATIS για αυτές τις λειτουργίες ονομάζονταν KLARIOS και όπως βλέπετε τα πρώτα πέντε στάδια είναι αυτοματοποιημένα με εξυπηρετητές και βάσεις δεδομένων. Στο έκτο στάδιο όπου είναι η ανάλυση μπορεί να χρειαστεί ανθρώπινη παρέμβαση ενώ και το τελευταίο στάδιο είναι αυτοματοποιημένο με αποθήκευση των δεδομένων σε πολλά διαφορετικά μέσα για ασφάλεια.

Τα παραπάνω περιγράφουν ακριβώς τη δομή του κέντρου παρακολουθήσεων και έτσι η παρουσίαση προχωράει στο επόμενο ημικύκλιο, στο κέντρο ελέγχου που πραγματοποιείται μέσω του νέου συστήματος AIMS της εταιρίας ATIS. Αυτό μπορείτε να το δείτε και μόνοι σας μέσα στο κόκκινο πλαίσιο από την επόμενη διαφάνεια της παρουσίασης.

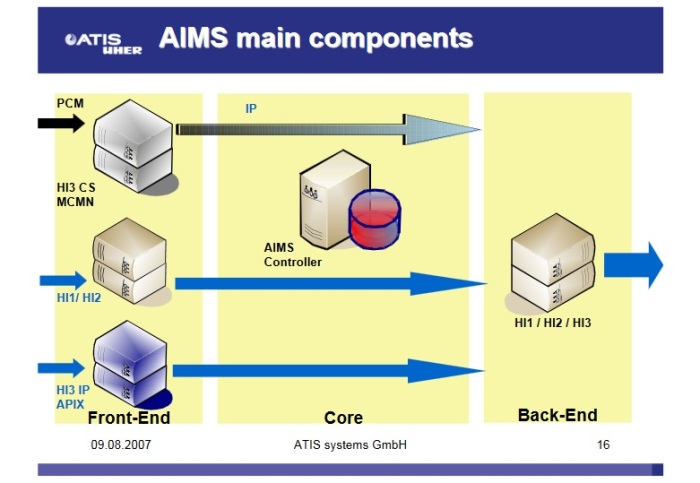

Στη συνέχεια φαίνεται το τι εισόδους και τι εξόδους προσφέρει αυτό το νέο σύστημα ελέγχου. Βλέπουμε ότι χωρίζεται σε τρία τμήματα ως εμφανές, πυρήνας, και υπόβαθρο. Πρακτικά το AIMS δέχεται εισόδους από τα συστήματα υποκλοπών φωνής, διαδικτυακών επικοινωνιών αλλά και από το κέντρο παρακολουθήσεων. Στη συνέχεια το σύστημα ελέγχου (AIMS Controller) κάνει τις απαραίτητες ενέργειες για να ξεκινήσουν ή να σταματήσουν οι υποκλοπές που χρειάζονται και τέλος ενημερώνει τα συστήματα μέσω των διεπαφών παράδοσης υποκλοπών HI1, HI2, και HI3.

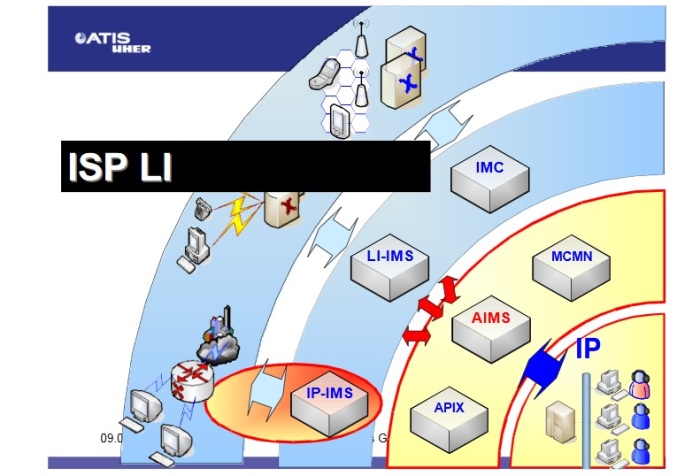

Το επόμενο, αρκετά πρωτοποριακό για την εποχή του, χαρακτηριστικό του συστήματος εθνικών υποκλοπών της εταιρίας ATIS είναι ήταν η ενσωμάτωση δυνατοτήτων διαδικτυακών επικοινωνιών. Όπως βλέπετε παρακάτω, η επόμενη διαφάνεια θα κάνει μία καλή εισαγωγή αυτού του νέου συστήματος. Το σύστημα IP-IMS (Internet Protocol-Interception Management System, Πρωτόκολλο Διαδικτύου-Σύστημα Διαχείρισης Υποκλοπών) τοποθετείται στη περίμετρο του εθνικού δικτύου υποκλοπών και δέχεται δεδομένα από τους παρόχους υπηρεσιών διαδικτύου (Internet Service Provider – ISP, στα αγγλικά) για LI (Lawful Interception, Νόμιμες Υποκλοπές). Βλέπετε το εν λόγω σύστημα μέσα στο κόκκινο πλαίσιο παρακάτω.

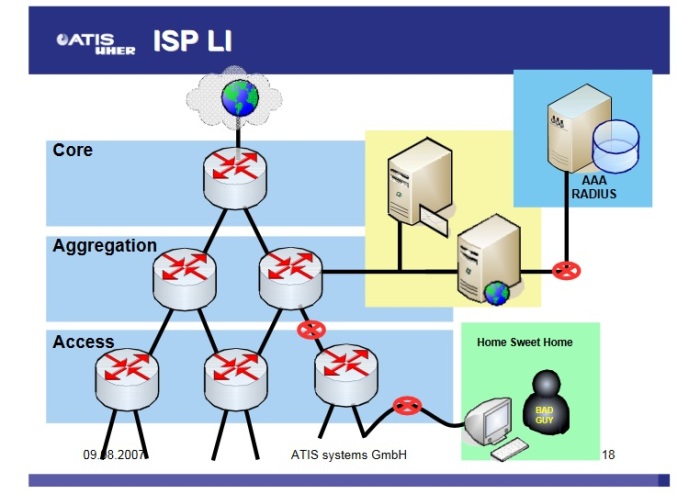

Στη συνέχεια παρουσιάζεται ένα τέτοιο παράδειγμα όπου ο στόχος είναι στο σπίτι του συνδεδεμένος στο διαδίκτυο από το προσωπικό του υπολογιστή. Ο πάροχος υπηρεσιών διαδικτύου αρχικά του δίνει πρόσβαση (access) και στη συνέχεια γίνεται η ενσωμάτωση του συστήματος του (aggregation) στο δίκτυο του παρόχου. Από εκεί ο στόχος έχει πρόσβαση στις υπηρεσίες που προσφέρει ο πάροχος όπως ηλεκτρονικό ταχυδρομείο, κτλ. Έπειτα είναι ο πυρήνας (core) του δικτύου του παρόχου από όπου μπορεί ο στόχος να συνδεθεί προς άλλα συστήματα που υπάρχουν στο διαδίκτυο. Βλέπετε τα παραπάνω σχηματικά στη διαφάνεια που υπάρχει στη συνέχεια.

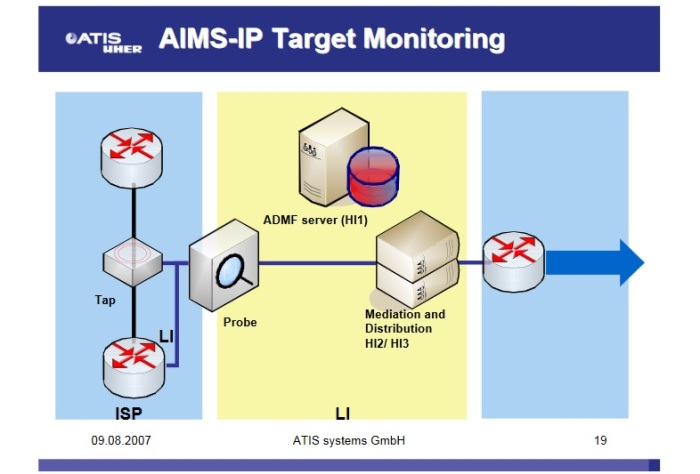

Στη παραπάνω διαφάνεια βλέπετε επίσης κάποια κόκκινα σημάδια που έχουν σχήμα στόχου. Αυτά είναι τα σημεία στα οποία το σύστημα εθνικών υποκλοπών της ATIS απαιτεί πρόσβαση σε κάθε πάροχο. Έχοντας πρόσβαση σε αυτά τα σημεία, χωρίς καμία ενέργεια από το πάροχο μπορεί να γίνει αναζήτηση του στόχου, συλλογή δεδομένων και παρακολούθηση του. Στην επόμενη διαφάνεια της παρουσίασης φαίνεται πως το σύστημα διεπαφής HI1, που υλοποιείται μέσω του εξυπηρετητή ADMF, διαχειρίζεται αυτές τις διεπαφές και τις προωθεί προς το δίκτυο παρακολουθήσεων μέσω των διεπαφών παράδοσης HI2 και HI3 (Mediation and Distribution, Μεσάζων και Διανομή).

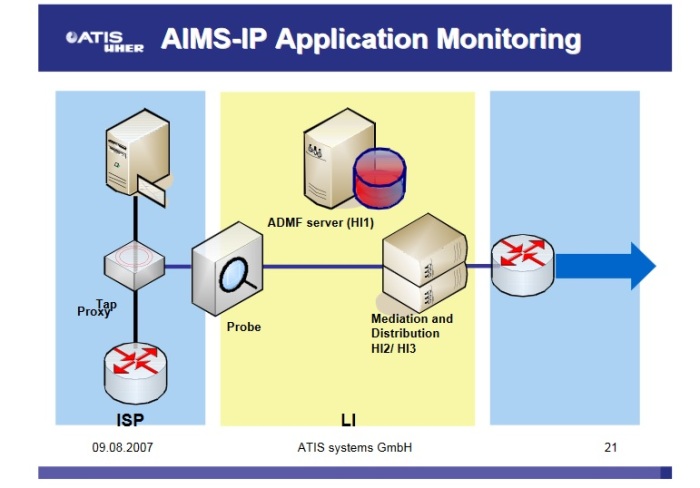

Με παρόμοια μέθοδο, το σύστημα εθνικών υποκλοπών μπορεί να κάνει και παρακολουθήσεις ή/και υποκλοπές σε εφαρμογές διαδικτύου όπως είναι το ηλεκτρονικό ταχυδρομείο. Αυτό ακριβώς περιγράφει η διαφάνεια που βλέπετε στη συνέχεια. Η ροή παραμένει η ίδια.

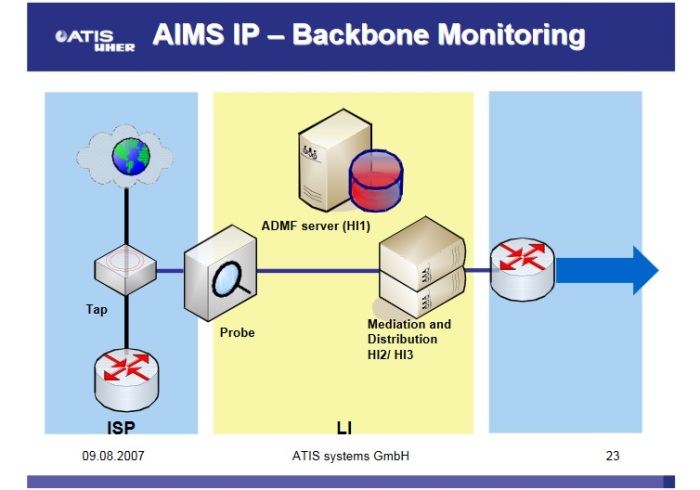

Ίσως το πιο αξιοσημείωτο χαρακτηριστικό του συστήματος IP-IMS για υποκλοπές διαδικτυακών επικοινωνιών και ενσωμάτωση τους στο εθνικό σύστημα υποκλοπών είναι αυτό που φαίνεται στην επόμενη διαφάνεια. Η αρχιτεκτονική του εθνικού συστήματος υποκλοπών της γερμανικής ATIS επιτρέπει τη μαζική παρακολούθηση όλης της κίνησης από κάθε πάροχο υπηρεσιών διαδικτύου. Αν σκεφτούμε ότι μιλάμε για 10 χρόνια πριν, είναι σίγουρα μία πολύ σπουδαία δυνατότητα.

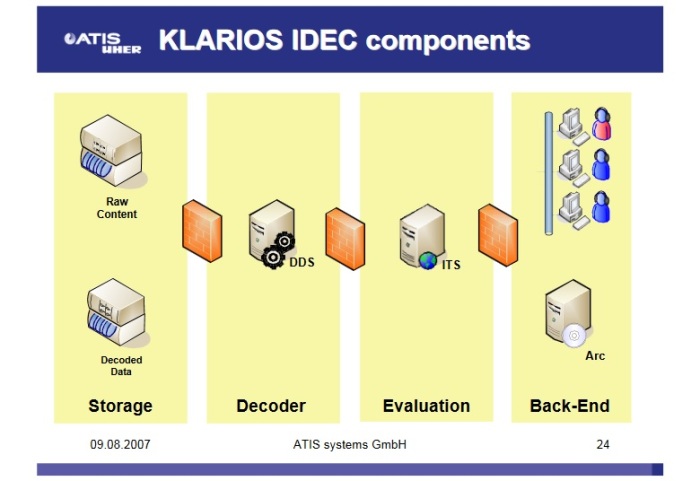

Η επόμενη διαφάνεια δεν έχει μεγάλο ενδιαφέρον καθώς αφορά τα τμήματα από τα οποία αποτελείται ο σύστημα αποκωδικοποίησης διαδικτύου του KLARIOS. Είναι το στάδιο προσωρινής αποθήκευσης (storage), αποκωδικοποίησης (decoding), αξιολόγησης δεδομένων (evaluation), και τέλος, ανάλυσης και μόνιμης αποθήκευσης (Back-End). Αρκετά κοινό με αυτό για τα δεδομένα φωνής άρα δε θα το δούμε σε μεγαλύτερο βάθος.

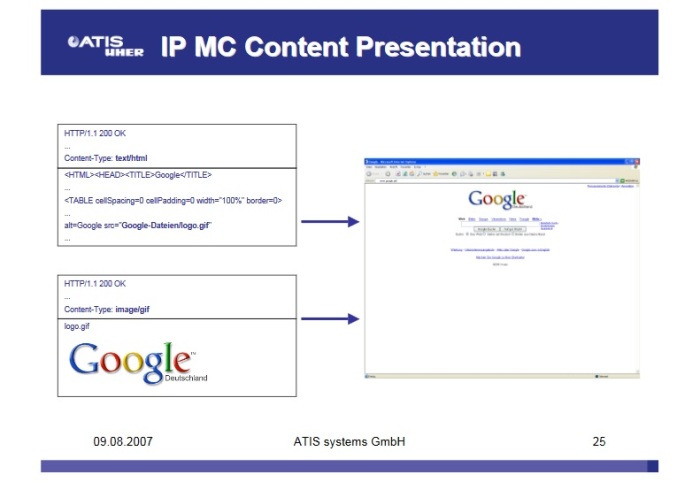

Και συνεχίζοντας στο χώρο των υποκλοπών διαδικτύου εθνικού επιπέδου, η παρουσίαση δείχνει ότι ο στόχος δεν έχει δυνατότητα να δει οποιαδήποτε διαφορά στη περιήγηση του στο διαδίκτυο. Ο λόγος είναι ότι η παρακολούθηση γίνεται με παθητικό τρόπο στο πάροχο άρα, όπως δείχνει και η εικόνα της επόμενης διαφάνειας, ο στόχος δε πρόκειται ποτέ να δει κάτι διαφορετικό. Είναι αξιοσημείωτο ότι μέχρι σήμερα δε γνωρίζουμε καμία τεχνολογία που να μπορεί να κάνει τέτοια υποκλοπή χωρίς να γίνει αντιληπτή στο στόχο εάν η ιστοσελίδα που επισκέπτεται είναι με HTTPS και όχι με HTTP. Ωστόσο, το 2007 ελάχιστες ιστοσελίδες προσφέρονταν με HTTPS άρα σίγουρα αυτή η μέθοδος θα λειτουργούσε σχεδόν παντού.

Η επόμενη είναι ίσως η πιο εντυπωσιακή διαφάνεια διότι μας δείχνει το τι ακριβώς βλέπει ένας αναλυτής του κέντρου παρακολουθήσεων με το πρόγραμμα KLARIOS για υποκλοπές διαδικτύου που περιγράψαμε μόλις. Όπως βλέπουμε στο κέντρο της σελίδας είναι ότι βλέπει ο στόχος στην οθόνη του. Στο επάνω μέρος υπάρχει ένα χρονοδιάγραμμα με τι επισκέφθηκε ο στόχος και για πόση ώρα στο οποίο μπορεί ο αναλυτής να περιηγηθεί. Στην αριστερή επιφάνεια υπάρχει ιστορικό των επισκέψεων του στόχου σε χρονολογική σειρά. Και στο κάτω μέρος μπορεί ο αναλυτής να γράψει σχόλια ή παρατηρήσεις που θα τον βοηθήσουν στην αναφορά του.

Στη συνέχεια ξεκινάει μία νέα ενότητα που αφορά τις δυνατότητες που προαιρετικά μπορεί ένας πελάτης να αγοράσει και να χρησιμοποιήσει σε αυτό το εθνικό σύστημα υποκλοπών της γερμανικής ATIS. Αρκετά ενδιαφέρον όπως θα δείτε και μόνοι σας.

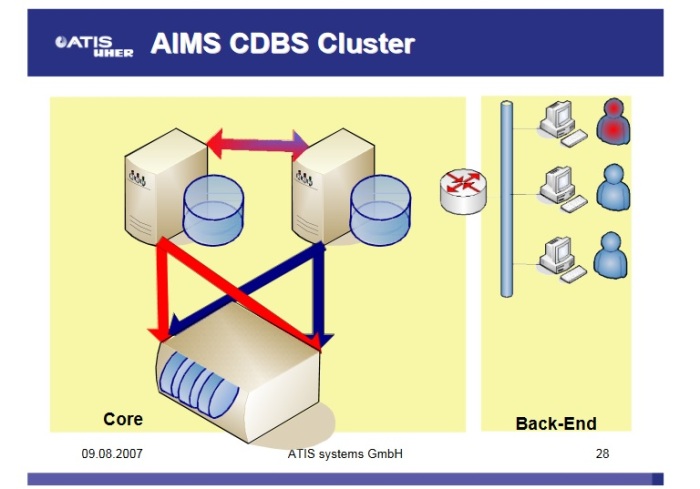

Από το όνομα της πρώτης προαιρετικής δυνατότητας υποθέτουμε ότι αφορά τη ταχύτερη και ασφαλέστερη λειτουργία του κέντρου AIMS. Φαίνεται ότι είναι ένα νέο σύστημα βάσεων δεδομένων υποκλοπών σε συστοιχία.

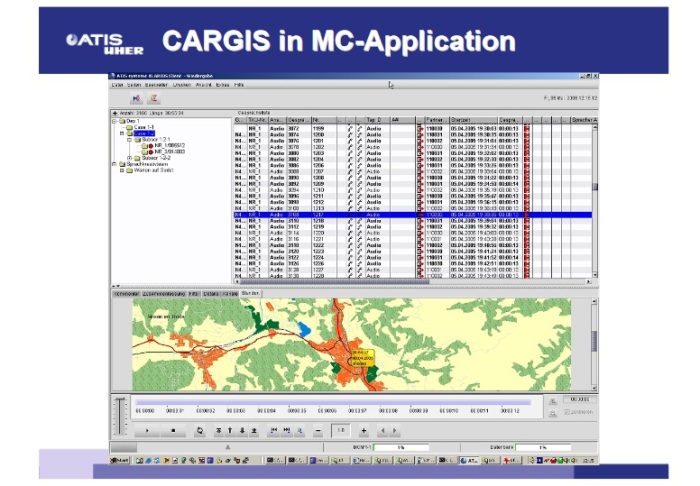

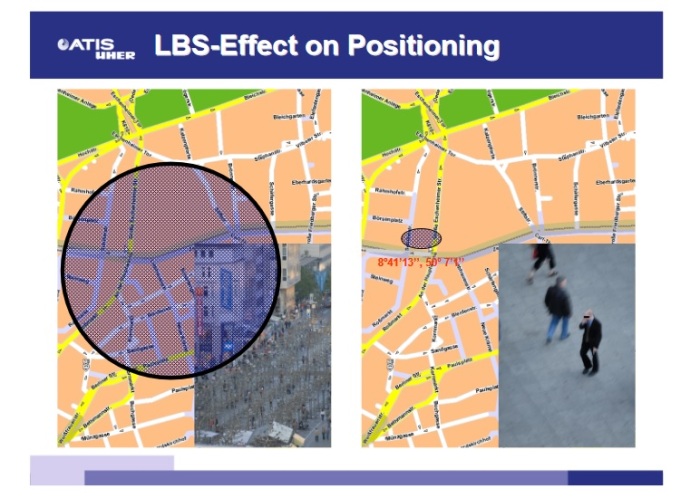

Το δεύτερο είναι η ενσωμάτωση των υποκλοπών σε ένα σύστημα που η εταιρία το ονομάζει CARGIS και φαίνεται σαν ένα συνηθισμένο σύστημα GIS (Geographic Information System, Σύστημα Γεωγραφικών Πληροφοριών) από την εικόνα. Δηλαδή για κάθε υποκλοπή γίνεται η γεωγραφική χαρτογράφηση της βάση των συντεταγμένων από όπου έγινε η σύνδεση.

Το προαιρετικό σύστημα αυτό έχει και δυνατότητα σύνδεσης με άλλα συστήματα οπτικής παρακολούθησης ώστε να μπορεί από τα αποτελέσματα του CARGIS να προσφέρει εικόνα ή/και βίντεο από το σημείο όπως φαίνεται στην επόμενη διαφάνεια.

Κάποιες ακόμα δυνατότητες του AIMS προσφέρονται μέσω εργαλείων ανάλυσης. Η επόμενη διαφάνεια αναφέρει δύο από αυτά. Το IDA (Intelligent Data Analysis, Έξυπνη Ανάλυση Δεδομένων), το SCP (Signaling and Content Processing, Επεξεργασία Σημάτων και Περιεχομένου), και τέλος, κατά τις απαιτήσεις του πελάτη επιπρόσθετες λειτουργίες.

Όπως κάθε παρουσίαση, έτσι και αυτή κλείνει με μία διαφάνεια για ερωτήσεις από τους παρευρισκόμενους. Τη βλέπετε εδώ.

Σήμερα τα περισσότερα κράτη έχουν συστήματα πολύ πιο προηγμένα από αυτό. Ωστόσο, θεωρούμε πολύ σημαντικό να ενημερώνουμε και να μοιραζόμαστε μαζί σας το τι υπάρχει εκεί έξω για κάποιους ανθρώπους που ίσως να μη τα γνωρίζουν. Μη ξεχνάτε, η παρουσίαση αυτή είναι 10 ετών και αφορούσε ένα πλήρως επιχειρησιακά έτοιμο σύστημα για μαζικές υποκλοπές σε εθνικό επίπεδο. Επίσης, τότε δεν υπήρχαν καν «έξυπνες» συσκευές που δίνουν δεκάδες ακόμα τρόπους υποκλοπών. Αυτό θα δίνει μία καλή ιδέα του επιπέδου στο οποίο μπορεί να έχουν φτάσει αυτές οι τεχνολογίες σήμερα, 10 χρόνια αργότερα.

https://defensegr.wordpress.com/2017/02/06/texnologia-ethnika-systhmata-parakolouthisewn-li-2007/

Δεν υπάρχουν σχόλια:

Δημοσίευση σχολίου

Προσβλητικά και υβριστικά σχόλια θα διαγράφονται.